उचित सॉफ्टवेयर और जानकारी को देखते हुए, व्यावहारिक रूप से आप अपने कंप्यूटर का उपयोग करते समय जो कुछ भी करते हैं उसे ट्रैक और एनोटेट किया जा सकता है। पिछली बार जब आपने लॉग इन किया था, ऑनलाइन गए थे, कोई प्रोग्राम लॉन्च किया था, या अपने सिस्टम को अपडेट किया था, तो इनमें से कुछ ही चीज़ें हैं। फिर ऐसी चीजें हैं जिन्हें आप किसी और को नहीं जानते होंगे, जिन्हें ट्रैक भी किया जा सकता है।

अपनी गोपनीयता बनाए रखने के लिए और अपने निजी व्यवसाय में भटकती निगाहों को रोकने के लिए, आप शायद कुछ सावधानियां बरतें। जब आप कमरे से बाहर निकलते हैं तो हमेशा अपने पीसी को लॉग ऑफ या लॉक करें, किसी भरोसेमंद दोस्त या रिश्तेदार की कंपनी में कंप्यूटर छोड़ दें, या यहां तक कि किसी भी जासूसी से बचने के लिए इसे अपने साथ ले जाएं (यदि कोई लैपटॉप है)।

लेकिन क्या होगा अगर आप अपने कंप्यूटर को लॉक करना भूल जाते हैं, या वह भरोसेमंद दोस्त उतना भरोसेमंद नहीं है जितना आप सोचते हैं? आप अपना लैपटॉप हर जगह, हर समय नहीं ले जा सकते। आपको यह भी समझ में आ सकता है कि कोई व्यक्ति आपके कंप्यूटर पर हाल ही में आया है, लेकिन आप निश्चित नहीं हैं कि कैसे बताना है। हो सकता है कि लैपटॉप थोड़ा हिल गया हो, कीबोर्ड पर किसी अज्ञात स्रोत से एक धब्बा लगा हो, और जब आप जानते हों कि आप इसे हमेशा बंद रखते हैं, तो ढक्कन को छोड़ दिया गया था। कुछ स्पष्ट रूप से बंद है।

क्या किसी ने चुपके से आपके पीसी का इस्तेमाल किया है? क्या उन्हें कुछ ऐसा मिला जिसे आप गुप्त रखना चाहते थे? यह थोड़ा जासूसी का काम करने का समय हो सकता है। आपको बस यह जानने की जरूरत है कि कहां से शुरू करें। यदि आपको संदेह है कि आपके दूर होने पर कोई और आपके कंप्यूटर का उपयोग कर रहा है, तो आप निश्चित रूप से पता लगाने के लिए कई तकनीकों का उपयोग कर सकते हैं।

'कंप्यूटर घुसपैठिए' जासूसी का एक सा काम

यह निश्चित रूप से पता लगाना महत्वपूर्ण है कि क्या आपके कंप्यूटर के साथ बाहरी स्रोत से छेड़छाड़ की गई है क्योंकि यह आपकी व्यक्तिगत जानकारी को जोखिम में डालता है। यह जानना कि आपको कहां देखना शुरू करना है, घुसपैठ की संभावना को कम करने और जिम्मेदार व्यक्ति को खोजने में लगने वाले समय को कम करने में मदद कर सकता है। यहां कुछ अलग-अलग कार्य दिए गए हैं जिनसे आप सीख सकते हैं कि क्या किसी ने आपकी सहमति से आपके कंप्यूटर में लॉग इन किया है।

हाल की गतिविधियां

विशिष्ट फ़ाइलों और फ़ोल्डरों पर स्थिति जांच यह निर्धारित करने का एक शानदार तरीका है कि अनधिकृत उपयोगकर्ता आपके कंप्यूटर तक पहुंच रहे हैं या नहीं। आप यह देखने के लिए अपनी हाल ही में खोली गई फाइलों की जांच कर सकते हैं कि क्या कोई एक (या कई) है जिसे देखा गया है। विंडोज़ ने इसे आपके काम में पिछले बिंदु को पुनर्स्थापित करने के एक आसान तरीके के रूप में विंडोज 10 के साथ पेश किया। जब कोई फ़ाइल खोली और संपादित की गई थी, तो सभी Microsoft प्रोग्राम विस्तार से बताएंगे, इसलिए यह निर्धारित करना बहुत मुश्किल नहीं होगा कि क्या ऐसी घुसपैठ हुई है।

उपयोग करने के लिए फाइल ढूँढने वाला , आप आमतौर पर इसे अपने टास्कबार पर a . के रूप में पा सकते हैं फ़ोल्डर चिह्न। आप इसे दबाकर भी ऊपर खींच सकते हैं विन+ई . फिर आपको दस्तावेज़ों के साथ-साथ कहीं और भी जाकर शुरू करना चाहिए जहाँ आप अपनी व्यक्तिगत फ़ाइलों को संग्रहीत कर सकते हैं और किसी भी तारीख की जाँच कर सकते हैं जो आपके द्वारा पिछली बार फ़ाइल को खोलने के साथ मेल नहीं खा सकती हैं। यह निर्धारित करने के लिए कि कोई अनुचित संपादन हुआ है या नहीं, फ़ाइल को ही खोलें।

उपयोग करने के लिए फाइल ढूँढने वाला , आप आमतौर पर इसे अपने टास्कबार पर a . के रूप में पा सकते हैं फ़ोल्डर चिह्न। आप इसे दबाकर भी ऊपर खींच सकते हैं विन+ई . फिर आपको दस्तावेज़ों के साथ-साथ कहीं और भी जाकर शुरू करना चाहिए जहाँ आप अपनी व्यक्तिगत फ़ाइलों को संग्रहीत कर सकते हैं और किसी भी तारीख की जाँच कर सकते हैं जो आपके द्वारा पिछली बार फ़ाइल को खोलने के साथ मेल नहीं खा सकती हैं। यह निर्धारित करने के लिए कि कोई अनुचित संपादन हुआ है या नहीं, फ़ाइल को ही खोलें।

गोता लगाने के लिए एक और स्थान अलग-अलग ऐप्स होंगे। अधिकांश ऐप्स एक ऐसी सुविधा के साथ आते हैं जो आपको अपनी फ़ाइलों में हाल के संपादनों और परिवर्धनों की जांच करने की अनुमति देती है और साथ ही जब उन्हें अंतिम बार एक्सेस किया गया था। इससे आपको यह पता चल सकता है कि कोई आपकी फाइलों की जासूसी कर रहा है या नहीं।

हाल ही में संशोधित फ़ाइलें

जो पहले कहा गया है उसे बदनाम न करने के लिए, समझें कि कोई भी आपके पीसी पर हाल ही में की गई सभी गतिविधियों को साफ कर सकता है यदि वे जानते हैं कि कैसे। यह बायाँ-क्लिक करने जितना आसान है त्वरित ऐक्सेस , तब फिर विकल्प , और अंत में, फ़ाइल एक्सप्लोरर इतिहास साफ़ करें . बेशक, आप जासूसी के इस कृत्य को सकारात्मक में बदल सकते हैं। यदि हाल ही में कोई गतिविधि हटा दी गई है, तो आपको निश्चित रूप से पता चल जाएगा कि कोई व्यक्ति निश्चित रूप से आपकी कंप्यूटर फ़ाइलों में निहित है। आप यह भी पता लगा सकते हैं कि वे किन फाइलों की जासूसी कर रहे थे।

आपको बस इतना करना है कि वापस नेविगेट करें फाइल ढूँढने वाला और विंडो के शीर्ष-दाईं ओर स्थित खोज फ़ील्ड में, टाइप करें in तिथि संशोधित: . आप दिनांक सीमा में जोड़कर खोज को और परिशोधित कर सकते हैं। पूरे एक साल पीछे जाना संभव है अगर आपको लगता है कि यह एक सतत बात रही है।

मारो दर्ज , और आपको उन संपादित फ़ाइलों की पूरी सूची दिखाई देगी, जिन्हें एक्सेस किया गया है। मैं कहता हूं कि संपादित किया गया क्योंकि वे एकमात्र फाइलें हैं जो वास्तव में दिखाई देंगी। यदि स्नूपर किसी भी फाइल को संपादित कर रहा था, तो संभव है कि आपका पीसी कुछ सबूतों को पीछे छोड़ते हुए इसे स्वतः सहेज लेगा। जब आप कंप्यूटर से दूर थे तब सूचीबद्ध समय को कम करके कुछ अतिरिक्त जासूसी कार्य करें। यह आपको एक स्पष्ट तस्वीर देगा कि इसे किसने एक्सेस किया होगा।

ब्राउज़र इतिहास असंगति

ब्राउज़र इतिहास आसानी से हटा दिया जाता है। आप शायद इसे अच्छी तरह से जानते हैं यदि आप एक शेड्यूल पर कैश और कुकीज़ को साफ़ कर रहे हैं ताकि आपके ब्राउज़र को बाधित न किया जा सके। हालांकि, अपराधी को अपनी पटरियों को ठीक से कवर करने से पहले जल्दी में छोड़ने की आवश्यकता हो सकती है।

Google क्रोम, फ़ायरफ़ॉक्स और एज सभी के पास आपको अपना खोज इतिहास देखने की अनुमति देने का एक तरीका है। आप इसे आमतौर पर सेटिंग में, जो भी आइकन हो, स्क्रीन के शीर्ष-दाईं ओर ढूंढ सकते हैं। उस पर क्लिक करें और इतिहास का पता लगाएं, फिर यह देखने के लिए पीछे जाएं कि क्या आप कोई विसंगतियां देख सकते हैं। अपरिचित वेबसाइटों की तलाश करें क्योंकि वे एक क्लासिक संकेत हो सकते हैं कि कोई और आपके कंप्यूटर तक पहुंच रहा है।

हालांकि ब्राउज़र में आपके इतिहास को खोजने के अलग-अलग तरीके हो सकते हैं, फिर भी आपको पूरी तस्वीर मिलती है। उन सभी ब्राउज़रों की जांच करना और भी फायदेमंद है जिन्हें आपने अपनी मशीन पर किसी भी चीज़ के लिए स्थापित किया हो। मेरे पास व्यक्तिगत रूप से उन तीनों का उल्लेख है जो बहादुर ब्राउज़र के शीर्ष पर हैं। इनमें से किसी का भी उपयोग आपकी अनुमति के बिना किसी भी कारण से इंटरनेट पर जासूसी करने के लिए किया जा सकता था।

विंडोज 10 लॉगऑन इवेंट्स

तो आप यह निर्धारित करने के सभी अधिक सरल तरीकों से गुजर चुके हैं कि क्या आपके कंप्यूटर में घुसपैठ की गई है। फिर भी, आपके पास अभी भी अपने दावों का समर्थन करने के लिए कोई ठोस सबूत नहीं है। यह वह जगह है जहां विंडोज 10 लॉगऑन इवेंट काम आ सकता है।

विंडोज 10 होम हर बार होने पर एक लॉगिन को स्वचालित रूप से एनोटेट करेगा। इसका मतलब है कि हर बार जब आप लॉग इन करते हैं, तो समय और तारीख को ट्रैक किया जाता है और आपको देखने के लिए नोट किया जाता है। असली सवाल यह है कि लॉग कैसे प्राप्त करें और क्या आप यह भी समझ पाएंगे कि आप क्या पढ़ रहे हैं जब आप करते हैं?

अपने टास्कबार पर स्थित सर्च बार में इवेंट व्यूअर टाइप करें और ऐप के पॉप्युलेट होने पर उस पर क्लिक करें। पर जाकर इसका अनुसरण करें विंडोज लॉग और फिर करने के लिए सुरक्षा . आपको विंडोज आईडी कोड के साथ अलग-अलग गतिविधियों की एक लंबी सूची दी जानी चाहिए। यह संभवत: किसी ऐसे व्यक्ति के लिए एक विकृत और असंगत गड़बड़ी की तरह दिखता है जो आईटी में पारंगत नहीं है।

सौभाग्य से, मेरे पास 13 साल का आईटी ज्ञान है और मैं आपको बता सकता हूं कि इस मामले में आपको केवल एक महत्वपूर्ण कोड की आवश्यकता होगी 4624 , जो एक रिकॉर्ड किए गए लॉगऑन के लिए विंडोज आईडी है। यदि आपको कोड दिखाई देता है 4634 , यह एक प्रशासनिक लॉगऑन कोड है जिसका अर्थ है कि आपके पीसी से एक खाता लॉग ऑफ कर दिया गया है। इस संदर्भ में उतना महत्वपूर्ण नहीं है लेकिन फिर भी आपको शिक्षित करने के लिए एक छोटा सा मजेदार तथ्य।

Coax को hdmi में कैसे बदलें?

गतिविधियों की लंबी सूची के माध्यम से स्क्रॉल करने के बजाय प्रत्येक की तलाश में जो हो सकता है a 4624 विंडोज आईडी, आप उपयोग कर सकते हैं ढूँढें… विशेषता। यह विशेष सुविधा क्रिया क्षेत्र में दाईं ओर पाई जा सकती है और a uses का उपयोग करती है दूरबीन चिह्न। फाइंड व्हाट: इनपुट एरिया में कोड टाइप करें और क्लिक करें दूसरा खोजो .

अधिक गहन खोज के लिए, यदि आपको कंप्यूटर से दूर बिताए गए सामान्य समय का पता चलता है, तो आप फ़िल्टर का उपयोग कर सकते हैं। क्रियाएँ अनुभाग में, फ़िल्टर करेंट लॉग पर क्लिक करें और फिर लॉग किए गए ड्रॉप-डाउन मेनू पर क्लिक करें। वह समय सीमा चुनें जिसे आप जांचना चाहते हैं और फिर क्लिक करें ठीक है . फिर आप किसी भी व्यक्तिगत लॉग पर क्लिक करके इस बारे में अधिक विवरण एकत्र कर सकते हैं कि यह कब हुआ और किस खाते का उपयोग लॉग इन करने के लिए किया गया था।

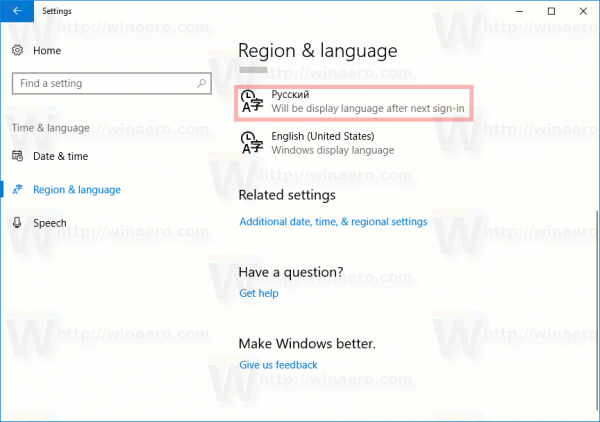

विंडोज 10 प्रो के लिए लॉगऑन ऑडिटिंग सक्षम करना

विंडोज 10 प्रो लॉगऑन इवेंट को उसी तरह से स्वचालित रूप से ऑडिट नहीं करता है जैसे होम संस्करण करता है। इस सुविधा को सक्षम करने के लिए इसे थोड़ा अतिरिक्त काम करने की आवश्यकता होगी।

आप इसके द्वारा शुरू कर सकते हैं:

- टाइपिंग gpedit टास्कबार पर सर्च बार में। यह है समूह नीति संपादक , एक ऐसी सुविधा जिसे विंडोज 10 होम संस्करण का उपयोग करते समय एक्सेस नहीं किया जा सकता है।

- अगला, यहां जाएं कंप्यूटर विन्यास .

- फिर, विंडोज सेटिंग्स जांच सुरक्षा सेटिंग्स .

- के बाद स्थानीय नीतियां जांच लेखापरीक्षा नीति .

- इसे समाप्त करें लॉगऑन ऑडिट .

- चुनते हैं सफलता और असफलता . यह विंडोज़ को सफल और असफल दोनों लॉगिन प्रयासों को पंजीकृत करने में सक्षम करेगा।

- एक बार इसे सक्षम करने के बाद, आप ऑडिट को उसी तरह देख सकते हैं जैसे आप होम संस्करण के लिए करते हैं घटना दर्शी .

कंप्यूटर घुसपैठिए रोकथाम

अब जब आप यह पता लगाने के कुछ तरीके जानते हैं कि क्या आपके कंप्यूटर का उपयोग आपकी अनुमति के बिना किया जा रहा है, तो यह आपके सुरक्षा प्रोटोकॉल को मजबूत करने का समय हो सकता है। सबसे पहले, आपकी अनुमति के बिना किसी को भी आपकी निजी संपत्ति तक पहुंचने की अनुमति नहीं दी जानी चाहिए। इसमें परिवार के करीबी सदस्य और दोस्त शामिल हैं। अगर आपको लगता है कि उनमें से कोई एक ऐसा कर रहा है, तो सबसे पहले सीधे तौर पर पूछें। आपके द्वारा प्राप्त किए जा सकने वाले रवैये या बदबूदार नज़र को नज़रअंदाज़ करें। यह आपकी संपत्ति है और उन्हें इस तथ्य का सम्मान करने की आवश्यकता है।

घुसपैठियों के खिलाफ अधिक प्रमुख बचावों में से एक जो हर कोई सीखता है वह है एक मजबूत खाता पासवर्ड बनाना। किसी भी परिस्थिति में आपको यह जानकारी किसी और को नहीं देनी चाहिए। पासवर्ड को सरल या पूर्वानुमेय बनाने से बचना चाहिए और ऐसा न करें नीचे लिखें। जब आप इसे सभी के लिए खुला छोड़ देते हैं, तो आप अन्य पक्षों को जानकारी प्रकट करने का जोखिम उठाते हैं।

जब भी आप दूर जाते हैं तो अपने कंप्यूटर को लॉक करना भी जासूसी को रोकने का एक शानदार तरीका है। एक मजबूत पासवर्ड के संयोजन के साथ, जिसे आपने किसी को नहीं दिया है, दबाकर विन + एल जब भी आप अपने कंप्यूटर से दूर होते हैं तो एक ठोस बचाव होता है।

हैकर्स और रिमोट एक्सेस

यह न केवल भौतिक घुसपैठ है जिसके बारे में आपको चिंता करने की आवश्यकता होगी, बल्कि साइबर भी। यदि आप किसी भी तरह से इंटरनेट से जुड़े हैं, तो यह आपको आज के हाइपर-कनेक्टेड वातावरण में बहुत सारे जोखिमों के लिए खोल देता है। सभी प्रकार के दैनिक कार्य ऑनलाइन होते हैं और इस स्तर की पहुंच के साथ, वे कार्य दुर्भावनापूर्ण इरादे के लिए पिछले दरवाजे खोल सकते हैं।

कैसे पता करें कि आपका नंबर ब्लॉक है

कुछ सबसे निर्दोष प्रवेश बिंदुओं से मैलवेयर आपके कंप्यूटर के सबसे गहरे हिस्सों में अपना रास्ता बना सकता है। कपटपूर्ण लिंक या ट्रोजन हॉर्स वाले एक साधारण ईमेल से आपकी नाक के ठीक नीचे गंभीर सुरक्षा उल्लंघन हो सकता है। साइबर अपराधी आपके हार्डवेयर पर संग्रहीत संवेदनशील जानकारी तक दूरस्थ पहुंच प्राप्त कर सकते हैं और आप उन्हें अंदर जाने देंगे। बहुत डरावनी चीजें।

कुछ सबसे निर्दोष प्रवेश बिंदुओं से मैलवेयर आपके कंप्यूटर के सबसे गहरे हिस्सों में अपना रास्ता बना सकता है। कपटपूर्ण लिंक या ट्रोजन हॉर्स वाले एक साधारण ईमेल से आपकी नाक के ठीक नीचे गंभीर सुरक्षा उल्लंघन हो सकता है। साइबर अपराधी आपके हार्डवेयर पर संग्रहीत संवेदनशील जानकारी तक दूरस्थ पहुंच प्राप्त कर सकते हैं और आप उन्हें अंदर जाने देंगे। बहुत डरावनी चीजें।

सौभाग्य से, आपके सिस्टम तक पहुंच का पता लगाने और उसे रोकने में मदद करने के लिए बहुत सारे रिमोट एक्सेस डिटेक्शन टूल उपलब्ध हैं, अवांछित घुसपैठियों को उनके बसने से पहले रोकना। वे यह सुनिश्चित करने में भी मदद कर सकते हैं कि किसी को रोकने के लिए एक अधिक आयरनक्लैड सुरक्षा प्रणाली लगाई गई है। भविष्य की घुसपैठ के साथ-साथ, खतरों को प्रकट करने से पहले ही समाप्त कर दें।

रिमोट एक्सेस डिटेक्शन की मूल बातें

अपने कंप्यूटर हार्डवेयर के तीसरे पक्ष के हेरफेर के माध्यम से किए गए साइबर अपराध का शिकार बनने से बचें। रिमोट एक्सेस डिटेक्शन में कुछ बुनियादी बातों को समझने से आपको लंबे समय में मदद मिलेगी। इस मुद्दे को संबोधित करना प्राथमिकता होनी चाहिए और इसे जल्द से जल्द किया जाना चाहिए।

आप यह जान पाएंगे कि कोई आपके कंप्यूटर तक कब पहुंचता है क्योंकि एप्लिकेशन स्वचालित रूप से और आपके अपने कार्यों से स्वतंत्र रूप से लॉन्च होंगे। इसका एक उदाहरण संसाधनों का अत्यधिक उपयोग, आपके पीसी के संचालन की गति को धीमा करना, आपके द्वारा किए जा सकने वाले कार्यों को सीमित करना होगा। लॉन्च को ट्रिगर किए बिना चलने वाले प्रोग्राम और एप्लिकेशन को नोटिस करना एक और आसान पकड़ होगा।

ये आमतौर पर घुसपैठ के गप्पी संकेतक होते हैं। जब आप किसी घुसपैठ का पता लगाते हैं तो पहली बात यह है कि किसी भी ऑनलाइन कनेक्शन से तुरंत डिस्कनेक्ट कर दिया जाए। इसका अर्थ है लैन-आधारित ईथरनेट कनेक्शन के साथ-साथ वाईफाई दोनों। यह उल्लंघन को ठीक नहीं करेगा लेकिन यह वर्तमान में हो रही दूरस्थ पहुंच को समाप्त कर देगा।

यह, निश्चित रूप से, केवल तभी व्यवहार्य है जब आप कंप्यूटर के सामने हों, स्वयं अधिनियम को देख रहे हों। जब आप अपने डिवाइस से दूर होते हैं तो हैकिंग का पता लगाना थोड़ा मुश्किल होता है। आपको इस आलेख में उल्लिखित सभी पिछले चरणों को करने की संभावना होगी। हालाँकि, आप टास्क मैनेजर का भी उपयोग करना चुन सकते हैं।

एक्सेस का पता लगाने के लिए टास्क मैनेजर का उपयोग करना

विंडोज टास्क मैनेजर का उपयोग यह आकलन करने के लिए किया जा सकता है कि आपके सिस्टम पर कोई प्रोग्राम आपके लिए अज्ञात है या नहीं। यह सच है, भले ही अपराधी आपके द्वारा जाँच के समय सिस्टम में न हो।

टास्क मैनेजर खोलने के लिए, आप तीन विकल्पों में से एक चुन सकते हैं:

- दबाएँ Ctrl + Alt + Del एक साथ कुछ विकल्पों के साथ एक नीली स्क्रीन खींचने के लिए। सूची से कार्य प्रबंधक चुनें।

- आप अपने टास्कबार पर राइट-क्लिक कर सकते हैं और दिए गए मेनू से टास्क मैनेजर का चयन कर सकते हैं।

- प्रकार कार्य प्रबंधक अपने टास्कबार पर स्थित खोज फ़ील्ड में और सूची में पॉप्युलेट होने के बाद ऐप का चयन करें।

एक बार टास्क मैनेजर खुल जाने के बाद, अपने प्रोग्राम को ऐसे किसी भी प्रोग्राम के लिए खोजें जो वर्तमान में उपयोग में हो, जिसे आप जानते हैं कि नहीं होना चाहिए। किसी को ढूंढना इस बात का संकेतक हो सकता है कि कोई व्यक्ति आपके डिवाइस को दूरस्थ रूप से एक्सेस कर रहा है। इससे भी अधिक यदि आप रिमोट एक्सेस प्रोग्राम चलाने के लिए आते हैं।

फ़ायरवॉल सेटिंग्स

हैकर्स आपके फ़ायरवॉल के माध्यम से किसी प्रोग्राम को एक्सेस प्रदान करने में सक्षम कर सकते हैं। यह निर्धारित करने का एक निश्चित तरीका है कि आपका डिवाइस हैक किया जा रहा है या नहीं। कोई भी कार्यक्रम जिसे आपकी सहमति के बिना एक्सेस दिया गया है, हमेशा आपके दिमाग में एक अलार्म सेट करना चाहिए। आपके हैकर के पास अब जिस कनेक्शन तक पहुंच है, उसे अलग करने के लिए आपको इन परिवर्तनों को तुरंत रद्द करना होगा।

वर्तमान सेटिंग्स की जाँच करने के लिए कंट्रोल पैनल से विंडोज फ़ायरवॉल पर जाएँ। एक बार जब आप कोई विसंगतियां या असामान्यताएं देखते हैं, तो किए गए किसी भी परिवर्तन को तुरंत हटा दें, अपने कंप्यूटर को पुनरारंभ करें, और फिर एक एंटी-वायरस या एंटी-मैलवेयर स्कैन चलाएं।

इस लेख में सब कुछ किया और फिर भी आपको लगता है कि आपकी अनुमति के बिना आपका कंप्यूटर एक्सेस किया जा रहा है? आप अपने डिवाइस को एक आईटी पेशेवर के पास ले जाना चाह सकते हैं जो रिमोट एक्सेस मॉनिटरिंग सॉफ़्टवेयर का उपयोग करके घुसपैठ को निर्धारित करने में मदद कर सकता है। यह सुनिश्चित करना भी एक अच्छा विचार हो सकता है कि आपके विंडोज अपडेट चालू हैं और यह कि आपका एंटी-वायरस सॉफ़्टवेयर आपकी आवश्यकताओं के लिए सबसे अच्छा है।

![[सर्वश्रेष्ठ फिक्स] - विंडोज १० में ०x८००७०००५](https://www.macspots.com/img/windows-os/72/0x80070005-windows-10.jpg)